Noções de Informática

Exibindo questões de 1 a 38.

Um usuário precisa armazenar um arquivo de vídeo - CESGRANRIO 2024

Noções de Informática - 2024Um usuário precisa armazenar um arquivo de vídeo num pen drive que será lido no sistema operacional Windows 10. O tamanho do arquivo é 8 GB, e o tamanho físico do pen drive é 16 GB. Para poder gravar o arquivo de vídeo no pen drive, o usuário deve fazer uma formatação lógica nesse dispositivo.

Um empreendimento empresarial, cuja rede tem vários - CESGRANRIO 2024

Noções de Informática - 2024Um empreendimento empresarial, cuja rede tem vários servidores, precisou montar uma estratégia de backup com ajuste de métricas bem definido, de modo a reduzir prejuízos em caso de falhas inesperadas desses servidores.

Um usuário do navegador Google Chrome, utilizando-o - CESGRANRIO 2024

Noções de Informática - 2024Um usuário do navegador Google Chrome, utilizando-o em ambiente desktop do MS Windows 10, deseja acessar a função de Gerenciador de Tarefas.

Considere um usuário do MS Outlook, versão em - CESGRANRIO 2024

Noções de Informática - 2024Considere um usuário do MS Outlook, versão em português e que está rodando no ambiente desktop do MS Windows 10. Esse usuário precisa marcar um tipo de atividade e colocá-la no calendário, sendo que tal atividade, associada ao MS Outlook, não envolve convidar outras pessoas ou reservar recursos, como uma sala de conferência ou um equipamento, para ser efetivada.

Os escriturários de uma agência foram chamados para - CESGRANRIO 2015

Noções de Informática - 2015Os escriturários de uma agência foram chamados para uma reunião com um profissional da área de segurança da informação de um banco. O objetivo dessa reunião era informá-los de que houve uma falha nos procedimentos de segurança da rede de computadores da agência, o que permitiu a propagação de um programa malicioso bastante perigoso.

Durante a reunião, o profissional de segurança disse que o programa em questão permite monitorar a movimentação do mouse por sobre a tela de uma aplicação bancária, com o objetivo de descobrir a senha digitada por um usuário que esteja usando um teclado virtual.

A Figura abaixo exibe um slide MS PowerPoint com um - CESGRANRIO 2015

Noções de Informática - 2015A Figura abaixo exibe um slide MS PowerPoint com um comentário, exibido em um retângulo no canto superior esquerdo da Figura.

Um usuário de uma instalação padrão do Windows 7, - CESGRANRIO 2015

Noções de Informática - 2015Um usuário de uma instalação padrão do Windows 7, em português, deseja que o MS Excel seja automaticamente executado logo após ser efetuado o login.

Em uma instalação padrão do Windows 7, em português - CESGRANRIO 2015

Noções de Informática - 2015Em uma instalação padrão do Windows 7,

As 3 tecnologias essenciais a aplicações WWW - CESGRANRIO 2015

Noções de Informática - 2015As 3 tecnologias essenciais a aplicações WWW (World Wide Web)

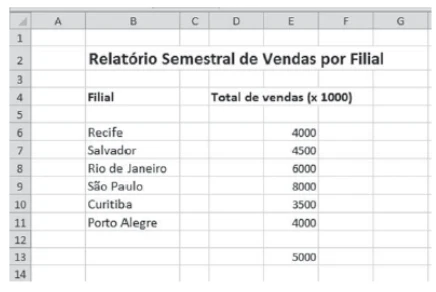

A gerência de vendas de uma empresa elaborou a - CESGRANRIO 2015

Noções de Informática - 2015A gerência de vendas de uma empresa elaborou a seguinte planilha MS Excel 2010 para apresentá-la na próxima reunião com a diretoria:

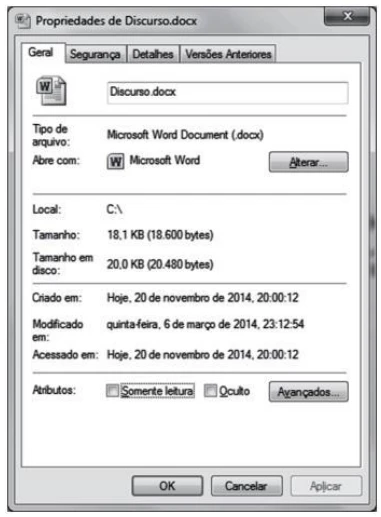

Uma pessoa criou um arquivo com o MS Word e o salvou - CESGRANRIO 2015

Noções de Informática - 2015Uma pessoa criou um arquivo com o MS Word e o salvou em uma pasta do sistema de arquivos de uma instalação padrão do Microsoft Windows 7 em português. Posteriormente, essa pessoa posicionou o mouse sobre esse arquivo, fez um clique com o botão direito e selecionou a opção propriedades, fazendo com que uma janela contendo as propriedades desse arquivo fosse aberta, como mostra a Figura a seguir.

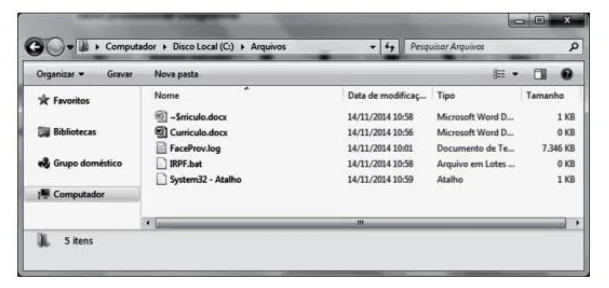

A Figura a seguir exibe o conteúdo de uma pasta que - CESGRANRIO 2015

Noções de Informática - 2015A Figura a seguir exibe o conteúdo de uma pasta que reside em um computador no qual está instalada uma versão padrão do Microsoft Windows 7 em português.

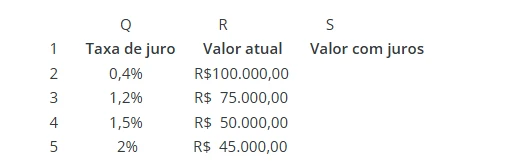

Para analisar um relatório financeiro, um funcionári - CESGRANRIO 2015

Noções de Informática - 2015Para analisar um relatório financeiro, um funcionário montou uma planilha Excel. Cópia de um trecho dessa planilha é mostrada abaixo.

Valor com juros = Valor atual + Valor atual x Taxa de juro

O gerente de uma agência recebeu um e-mail, supostam - CESGRANRIO 2015

Noções de Informática - 2015O gerente de uma agência recebeu um e-mail, supostamente reenviado por um cliente, com o seguinte conteúdo

COMPRASRAPIDO - PROMOÇÃO

Prezado Amigo, você acaba de ser contemplado(a) na promoção Compra Premiada COMPRASRAPIDO e ganhou R$ 1.000,00 (Mil Reais) em vale compras em qualquer estabelecimento que tenha as máquinas COMPRASRAPIDO.

Clique no botão abaixo e cadastre-se.

Cadastre-se

Ao ajudar a preparar uma apresentação no software - CESGRANRIO 2015

Noções de Informática - 2015Ao ajudar a preparar uma apresentação no software PowerPoint, com os resultados obtidos por uma agência de um banco, um escriturário sugeriu o uso do recurso de animação.

Considere as afirmações a respeito de organização e - CESGRANRIO 2015

Noções de Informática - 2015Considere as afirmações a respeito de organização e gerenciamento de informações, arquivos, pastas e programas apresentados a seguir.

I - Arquivos de imagens JPEG quando compactados sofrem uma redução de aproximadamente 80% do tamanho da coleção original de imagens.

II - Se houver mais de um programa no computador capaz de abrir um tipo de arquivo, um programa será definido como o padrão pelo sistema ou usuário.

III - Bibliotecas são repositórios que contêm fisicamente arquivos que estão na mesma estrutura hierárquica de diretórios.

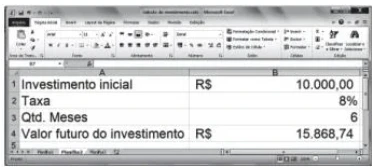

Considere o trecho da planilha construída no aplicativo - CESGRANRIO

Noções de Informática - 2015Considere o trecho da planilha construída no aplicativo Excel 2010 (Português), apresentada abaixo, no qual a fórmula

=B1*(1+B2)^B3

foi digitada na célula B4.

Baseada nas melhores práticas para segurança da - CESGRANRIO 2015

Noções de Informática - 2015Baseada nas melhores práticas para segurança da informação, uma instituição governamental visa à melhor gestão dos seus ativos e classificação das informações.

A navegação na internet utiliza aplicativos denomina - CESGRANRIO 2015

Noções de Informática - 2015A navegação na internet utiliza aplicativos denominados navegadores (browsers).

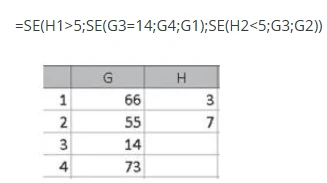

A célula H4 do trecho de planilha Excel 2010 - CESGRANRIO 2015

Noções de Informática - 2015A célula H4 do trecho de planilha Excel 2010 (português), apresentado abaixo, foi preenchida com a expressão matemática

Um grupo de torcedores, insatisfeitos com o - CESGRANRIO 2015

Noções de Informática - 2015Um grupo de torcedores, insatisfeitos com o resultado do jogo em que seu time sofreu uma goleada, planejou invadir a rede de computadores do estádio onde ocorreu a disputa para tentar alterar o placar do jogo. Os torcedores localizaram a rede, porém, entre a rede interna e a externa, encontraram uma barreira que usou tecnologia de filtragem dos pacotes que eles estavam tentando enviar.

O framework com designação universal abstrata para - CESGRANRIO 2015

Noções de Informática - 2015O framework com designação universal abstrata para localizar um recurso na internet ou intranet

Ao editar um texto no aplicativo Word versão 2010 - CESGRANRIO 2015

Noções de Informática - 2015Ao editar um texto no aplicativo Word versão 2010 (português), um estudante deseja copiar uma palavra do texto que está sendo editado para também usá-la em outro local do mesmo texto.

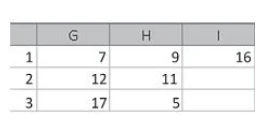

A célula I1 do trecho de planilha Excel 2010 - CESGRANRIO 2015

Noções de Informática - 2015A célula I1 do trecho de planilha Excel 2010 (português), apresentada a seguir, foi preenchida com a expressão matemática =$G$1+H1

CESPE/CEBRASPE - A infecção de um computador por vírus enviado via

Noções de Informática - 2016Com relação a informática, julgue o item que se segue.

CESPE/CEBRASPE - Com relação a informática, julgue o item que se segue

Noções de Informática - 2016Com relação a informática, julgue o item que se segue.

CESPE/CEBRASPE - Em um texto ou imagem contido em eslaide que esteja

Noções de Informática - 2016Com relação a informática, julgue o item que se segue.

CESPE/CEBRASPE - Para se editar o cabeçalho de um documento no Writer

Noções de Informática - 2016Com relação a informática, julgue o item que se segue.

CESPE - A ferramenta OneDrive do Windows 10 é destinada à navegação

Noções de Informática - 2016Com relação a informática, julgue o item que se segue.

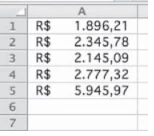

CESPE - Situação hipotética: Fábio, servidor do INSS, recebeu a

Noções de Informática - 2016Acerca de aplicativos para edição de textos e planilhas e do Windows 10, julgue o próximo item.

Situação hipotética: Fábio, servidor do INSS, recebeu a listagem dos cinco últimos rendimentos de um pensionista e, para que fosse calculada a média desses rendimentos, ele inseriu os dados no LibreOffice Calc, conforme planilha mostrada abaixo.

CESPE - Acerca de aplicativos para edição de textos e

Noções de Informática - 2016Acerca de aplicativos para edição de textos e planilhas e do Windows 10, julgue o próximo item.

CEBRASPE - Acerca de aplicativos para edição de textos e

Noções de Informática - 2016Acerca de aplicativos para edição de textos e planilhas e do Windows 10, julgue o próximo item.

CESPE/CEBRASPE - A área administrativa do INSS informou a todos os

Noções de Informática - 2016O próximo item, que abordam procedimentos de informática e conceitos de Internet e intranet, apresenta uma situação hipotética, seguida de uma assertiva a ser julgada.

CESPE/CEBRASPE - Ao iniciar seu dia de trabalho, Daniel se

Noções de Informática - 2016O próximo item, que abordam procedimentos de informática e conceitos de Internet e intranet, apresenta uma situação hipotética, seguida de uma assertiva a ser julgada.

Em relação ao CMMI (Capability Maturity Model Integration), analise as

Noções de Informática - 2018Em relação ao CMMI (Capability Maturity Model Integration), analise as assertivas a seguir:

I. Possui no mínimo três e no máximo seis níveis, dependendo da metodologia e da maturidade adotadas.

II. No nível 2 (managed), a organização está focada no melhoramento contínuo.

III. No nível 1 (initial), o trabalho concluído seguidamente possui atraso e com estouro de orçamento.

De acordo com Pressman, é uma técnica sistemática para construir - FCC

Noções de Informática - 2012De acordo com Pressman, é uma técnica sistemática para construir a arquitetura do software enquanto, ao mesmo tempo, conduz testes para descobrir erros associados às interfaces.

Alguns termos relacionados com conceitos básicos - FUNCAB 2014

Noções de Informática - 2014Alguns termos relacionados com conceitos básicos, ferramentas e aplicativos associados à internet estão disponibilizados na Coluna I. Estabeleça a correta correspondência com os seus significados disponibilizados na Coluna II.

Coluna I

1. Mashup

2. Widget

3. RSS

4. Flickr

5. Google ScketUp

Coluna II - 5, 1, 2, 3 e 4

( ) Ambiente para hospedagem e compartilhamento de imagens fotográficas.

( ) Programa autônomo que pode ser embutido em páginas web, blogs, perfis em redes sociais e desktop.

( ) Website ou aplicação combinando o conteúdo de mais de uma fonte em uma experiência integrada como, por exemplo, mapas, imagens de satélite, relógios etc.

( ) Permite o gerenciamento de conteúdo, levando ao usuário o conteúdo atualizado de um site de interesse.

( ) Ambiente para construir modelos tridimensionais.

Analise as seguintes sentenças - FUNCAB 2014

Noções de Informática - 2014Analise as seguintes sentenças:

I. Os algoritmos de função hash, quando utilizados garantem o princípio da disponibilidade.

II. O phishing é um tipo de ataque de rede que tem como objetivo estabelecer uma conexão comum usuário desconhecido que se faz passar por outro usuário legítimo.

III. Um firewall pode ser encontrado na forma de hardware ou software